di Claudio Rojatti, CTO NT Nuove Tecnologie (Gruppo MEET IT)

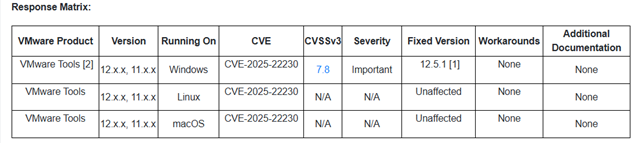

31 marzo 2025 – Recentemente è stata scoperta una vulnerabilità critica nei VMware Tools, identificata come CVE-2025-22230. La vulnerabilità è stata classificata come “importante” con un punteggio CVSS di 7.8/10 e potrebbe esporre le infrastrutture virtuali a rischi significativi, rendendo urgente l’aggiornamento dei VMware Tools all’ultima versione disponibile.

Nel dettaglio, la vulnerabilità riguarda i VMware Tools per Windows e permette ad un utente malintenzionato, che non dispone di privilegi amministrativi su una VM guest, di eseguire operazioni con privilegi elevati all’interno di quella VM. Per questo VMware ha prontamente rilasciato aggiornamenti per risolvere questa vulnerabilità.

Aggiornare centinaia di VM potrebbe, però, non essere un task banale. Come possiamo renderlo semplice e automatizzato con VMware LifeCycle Manager incluso in VMware vSphere?

Grazie agli strumenti avanzati di vLCM, il processo di patching e mantenimento della sicurezza dell’infrastruttura diventa più veloce ed efficiente. La capacità di automatizzare gli aggiornamenti riduce i costi di gestione e aumenta la sicurezza complessiva dell’ambiente virtuale. Con vLCM, le aziende dispongono di uno strumento potente per mantenere una protezione costante contro le vulnerabilità emergenti, mantenendo al contempo un elevato livello di operatività.

Vulnerabilità relativa a VMTools: Support Content Notification – Support Portal – Broadcom support portal

La procedura automatizzata per il patching

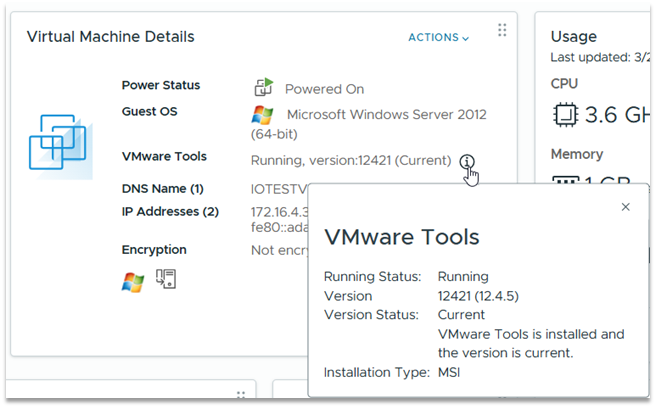

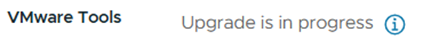

- Vediamo che la VM ha VMware Tools impattati dalla vulnerabilità:

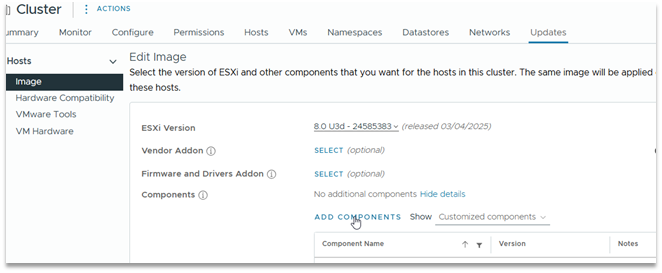

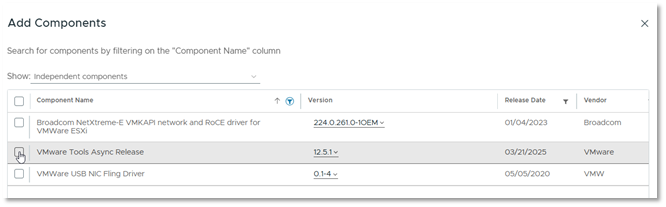

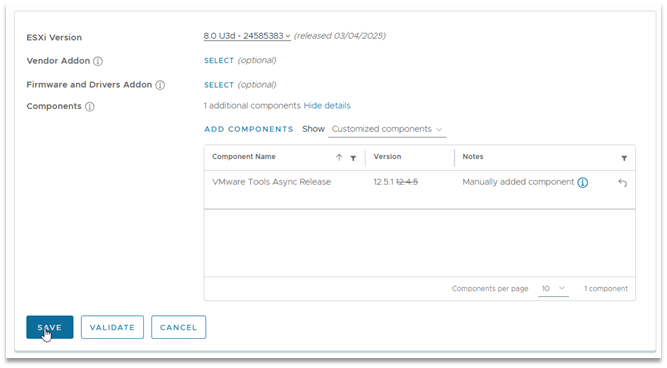

2. Sfruttando vLCM, aggiungo nuova versione VMware Tools che risolve la vulnerabilità (12.5.1):

3. Eseguo il remediate degli hosts. L’operazione non richiede il maintenance mode e reboot dell’host, visto che non cambia la versione di ESXi.

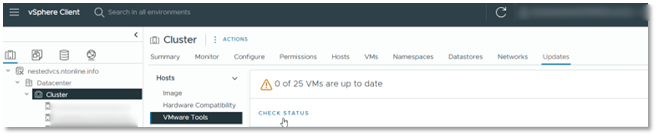

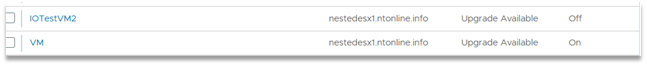

4. A questo punto, procedo alla verifica della versione installata in tutte le VM e posso procedere all’aggiornamento dei VMware Tools. ATTENZIONE, QUESTA OPERAZIONE RIAVVIA IL GUEST OS!

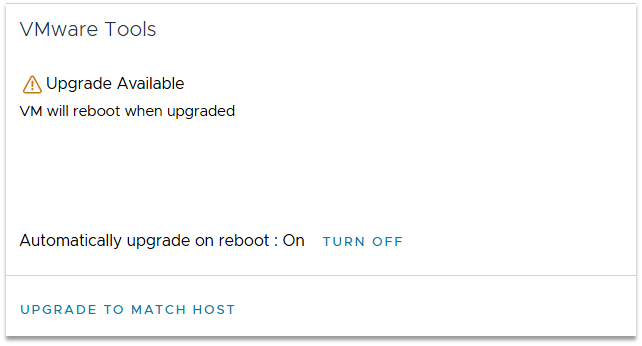

5. Posso pianificare l’aggiornamento, oppure impostarlo in maniera automatica al prossimo reboot del guest OS:

6. Al prossimo riavvio, i VMware Tools si aggiorneranno automaticamente:

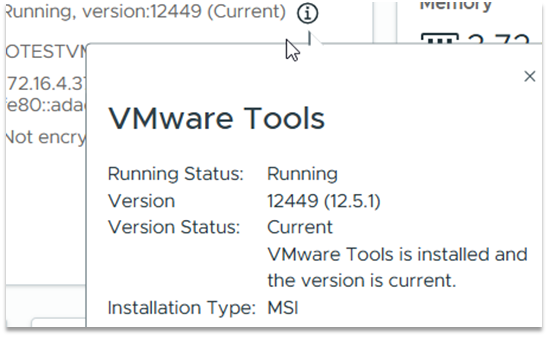

7. I VMware Tools sono aggiornati alla versione che risolve la vulnerabilità (CVE-2025-22230):

In conclusione, possiamo constatare quanto gli strumenti che facilitano il patching siano essenziali per gestire le moderne infrastrutture!

Ti abbiamo incuriosito? Vuoi conoscere meglio le nuove suite di VMware By Broadcom?

Per maggiori info e consulenze, contattaci >